El Firewall Humano es un recurso de defensa realizado por el usuario final bien entrenado que al observar y analizar sitios y e-mails puede tener la percepción de que no es seguro, actuando como camada extra de seguridad.

A pesar de existir diversos mecanismos que protegen a los usuarios de internet de sufrir ataques cibernéticos, el firewall humano, mismo siendo la última línea de defensa, es de suma importancia y garantiza una capa extra de seguridad.

Por eso es extremamente importante que sea proporcionado entrenamientos específicos para los colaboradores, de manera que ellos estén permanentemente vigilantes a ataques.

Añadiendo a esa capa de protección humada, usted garantiza que las violaciones sean detenidas en el último minuto, delante a las posibles fallas, falta de configuración o actualizaciones de sistemas de seguridad.

¿Pero cómo sucede un ataque cibernético y cuales son las maneras de prevención?

El hecho es que existen diversas maneras de un sistema ser burlado, principalmente cuando suceden errores en el software y defectos en el sistema. Esos eventos dejan los sistemas disponibles a ataques, que sólo puede detenerse con la acción del propio equipo.

Además de eso, existen otras técnicas de ataques cibernéticos, como la de ingeniería social, que sucede cuando hackers tienen como enfoque al usuario final que utiliza sitios e-mails para atraer usuários despreparados.

¡Si usted quiere entender más sobre las maneras de ataques al firewall humano y cómo prevenirse, siga la lectura!

En este artículo, usted entenderá:

- ¿Por qué un firewall humano?

- ¿Cómo funciona un firewall humano?

- ¿Por qué la capa humana es tan importante?

- ¿Cómo mitigar riesgos de amenazas internas?

- Pasos para un entrenamiento de firewall humano eficaz

¡Buena lectura!

¿Por qué un firewall humano?

Un firewall humano es exactamente lo que el nombre sugiere: una capa de protección extra realizada de manera humada por el usuario final que fue entrenado para identificar posibles amenazas cibernéticas.

El firewall actúa como un dispositivo de seguridad de red que monitorea las acciones, tráfico de entrada y salida y decide permitir o bloquear tráficos específicos de acuerdo con un conjunto de reglas de seguridad.

Por otro lado, el firewall humano actúa de manera similar, pero es el propio usuario o colaborador de una empresa que evalúa la amenaza y decide autorizar o negar el acceso, realizar el click o no hacer un click en algún enlace, permitir o no la navegación en una página, entre otros.

Así, los firewalls actúan con la línea de delante de la defensa en la seguridad de red, colocando un delimitador de acceso a las redes internas o externas, que pueden ser confiables o no, como la internet.

¿Cómo funciona un firewall humano?

¿Por fín, como hacer con que las personas actúen con un firewall?

Con la alta incidencia de los ataques cibernéticos, es necesario que los colaboradores puedan identificar fallas en la seguridad, de manera a garantizar que las empresas tengan un sistema confiable, estable e íntegro.

Hoy educar y concientizar los colaboradores sobre cómo los ataques cibernéticos suceden y cómo evitarlos, es un medio muy eficaz en la prevención a los ataques, movilizando sus colaboradores junto con el sector de TI y dividendo con ellos a la preocupación de la seguridad cibernética es la práctica más eficaz de ataques de combate.

Al fin, todos los colaboradores con acceso a e-mail o sitios en la internet pueden estar vulnerables a un ataque, si no son conscientes de los riesgos que implican sus acciones.

Es muy importante que todos los colaboradores que tienen acceso a datos y sistemas de la empresa, en todos los niveles, estén aptos a evaluar situaciones de riesgo, contribuyendo para el cumplimiento de las reglas de compliance y gestión de riesgos.

Estudos recientes comrpueban que la mayor violación de seguridad sucede cuando los colaboradores hacen click en enlaces de e-mails o adjuntos de origenes sospechosos.

Normalmente estos enlaces implantan malware o colectan informaciones confidenciales de la empresa en ataques de phishing.

Con los usuarios y colaboradores entrenados, la prevención de estos ataque sucede de manera de manera más fácil y eficiente, pues los propios usuarios están preparados para identificar problemas y amenazas en enlaces, adjuntos o emails sospechosos.

¿Por qué la capa humana es tan importante?

Hoy el principal medio de ataque de los hackers es el e-mail.

De acuerdo con búsquedas recientes, aproximadamente dos tercios de los e-mails enviados en el mundo son del tipo Spam, o sea, mensajes no solicitados y que pueden ser utilizadas con el objetivo de extraer informaciones sensibles de los usuarios y aplicar golpes.

El e-mail se presenta, así, como un recurrente método utilizado en golpes vía internet debido la facilidad en atraer usuarios, utilizándose de artificios engañosos como gatillos mentales, falsas promociones y premios de sorteo.

De esa manera, los usuarios de redes internas y externas deben estar preparados para enfrentar amenazas recurrentes, evitando comprometer datos sensibles y sigilosos.

Un colaboradores de una empresa, por ejemplo, debe ser capaz de identificar la existencia de señales que indiquen armadillas en e-mails y sitios sospechosos , contribuyendo así, con la protección del sistema de seguridad de la empresa como un todo.

¿Y sabe por que engañar un humano al invés de una maquina es mas facil?

Porque las personas son el eslabón más fácilmente influenciable de un sistema de seguridad, ya que están movidas por sentimientos y emociones.

Esta naturaleza humana proporciona un canal de entrada para ataques que utilizan la técnica de ingeniería social, la cual tiene como enfoque la falla y falta de preparo humano sobre ambientes cibernéticos para aplicar golpes y permitir invasiones.

Ingeniería Social

La ingeniería social es una manera de ataque cibernético que objetiva engañar e inducir usuarios a errores, creando armadillas para persuadirlos a tomar acciones predeterminadas y que comprometen la seguridad de las informaciones personales o corporativas.

Es un tipo de ingeniería que actúa directamente con estrategias de ataque a conciencia e inteligencia humana, explorando sus fallas para cometer crímenes.

¿Cómo mitigar riesgos de amenazas internas?

La amenaza interna, en el ambiente corporativo, está directamente conectada a los funcionarios de la empresa, pudiendo representar un riesgo significativo a la seguridad de redes compartidas.

Eso porque es más fácil que sucedan fallas y accidentes de navegación en ambientes cibernéticos, bien como no se puede negar la existencia de colaboradores malintencionados que ocasionen este tipo de problema.

Por lo tanto, de acuerdo con datos de búsquedas recientes, 38% de ataques que son ocasionados por los ataques de phishing 21% son ocasionados por spear phishing, 16% por malas contraseñas y 7% por navegación en sitios sospechosos.

Eso mismo, la puerta de entrada de los criminales por ser diversa, desde un simple enlace, descargar un archivo sospechoso o descubrir la utilización de contraseñas estándares.

Por eso, es importante mitigar las amenazas internas, no aceptar comportamientos imprudentes y neglientes, violación de datos, entre otros.

Principalmente en situación de pandemia, momento en que crece el número de usuarios trabajando en redes externas y también levanta el número de intentos de golpes por el internet.

Pasos para un entrenamiento de firewall humano eficaz

¿El entrenamiento de la concientización de seguridad es la mejor manera de crear un firewall humano?

No importa lo cuán bueno sean sus pasos de prevención, las violaciones del sistema son inevitables. Por eso, es fundamental que exista una educación de los usuarios, de manera a reducir el peligro.

El entrenamiento de control de incidentes es muy eficiente para mejorar la seguridad de su empresa o organización, debe prevenir diversas etapa como:

- Entrenamiento de los usuarios sobre las nociones básicas de seguridad cibernética;

- Entrenamiento de los usuarios sobre cómo identificar y lidiar con ataques de phishing;

- Implementación de un sistema de reportes para emails sospechosos de phishing;

- Actualizaciones frecuentes para mantener los conocimientos siempre en evidencia;

- Pruebas, para identificación de posibles fallas en el entrenamiento o en la conciencia de sus usuarios.

Los mejores programas de entrenamiento enfocan en garantizar la educación del usuario y reducir el número de cliques en e-mails de phishing.

La buena educación puede reducir significativamente los ataques, pero no evitará 100% de ellos. La ocurrencia de fallas es común en todos los tipos de sistemas, puede que siempre haya usuarios negligentes y apresados.

Además de un entrenamiento apropiado, relacionado a garantizar la seguridad del sistema, es muy importante definir una política de gobernanza que contemple reglas y normas sobre la utilización de ambientes virtuales.

Revise su política regularmente y comparta con sus colaboradores para que puedan seguir las mejores prácticas, como por ejemplo:

- No abrir adjuntos o clicar en enlaces de fuentes desconocidas;

- No utilizar unidades USB en computadores de oficina;

- Política de gestión de contraseña (sin reutilización de contraseñas, sin post-its en pantallas como recordatorio de contraseñas).

- Política sobre el acceso al Wi-FI

- Entre otros.

Es muy importante, también, desarrollar procedimientos estándares en el departamento de TI, como:

- Bloqueo de sitios conocido por difundir ransomware;

- Pitches de software y archivos de firma de virus actualizados;

- Escaneos de vulnerabilidades y autoevaluación del sistema;

- Pruebas regulares de penetración en el Wifi y otras redes;

- Protección contra falsificación de dominio;

- Reglas de los sistemas de detección de invasiones que señalen emails con extensiones semejantes a los e-mails de la empresa.

Por lo tanto el firewall humano es una parte esencial en defensa contra ataques cibernéticos e invasores de cualquier tipo.

Cuando las fuerzas trabajan juntas, pueden identificar amenazas y evitar violaciones de datos o mitigar daños permanentes. Unir la tecnología con el firewall humano es la mejor solución.

Conclusión

La capacidad de un ataque virtual es mucho mayor de lo que imaginamos y engloba diversas variables, como si fuera el montaje de un quiebre-cabezas.

Cualquier acción, clic incorrecto o ingreso a una página no segura, puede abrir puertas para que los delincuentes accedan a su sistema e información, causando problemas devastadores.

Es muy importante recordar que el ser humano puede ser tanto o hasta más inteligente que una máquina, pues tiene diversas percepciones y análisis críticos en el medio. Siendo así, es más difícil pasar por una persona preparada para enfrentar ese tipo de amenaza.

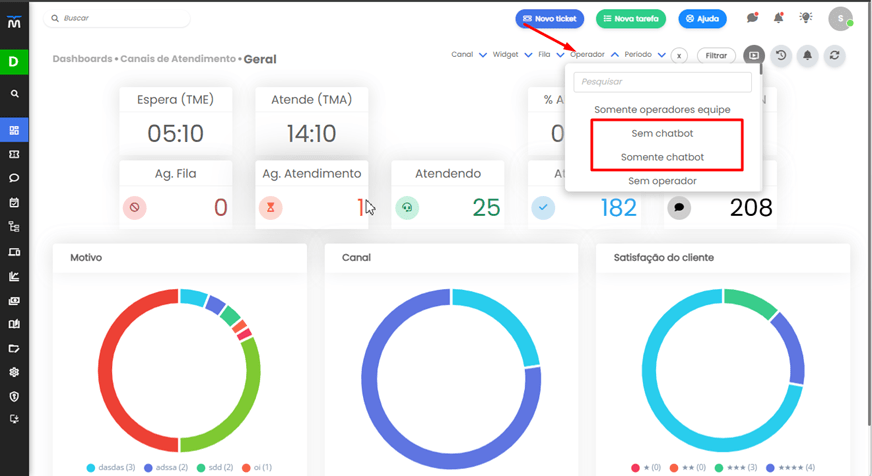

Descubra cuál es el nivel de seguridad de sus colaboradores y conozca cómo proteger su empresa con Milvus.

Además de fortalecer el firewall humano, es siempre mejor trabajar con un sistema de TI eficiente.

Con el HelpDesk Inteligente Milvus usted optimiza los procesos de rutina de su equipo, permitiendo que los profesionales se enfoquen en lo que es mas valioso para su negocio: sus informaciones.

¡Realice un test gratuito y conozca todas sus funcionalidades!