Además de proporcionar más seguridad, la gestión de vulnerabilidad ayuda a su empresa a ahorrar tiempo y dinero, pues reduce la probabilidad de ataques y crímenes virtuales. Consecuentemente, esas garantías se convierten en importantes diferenciales competitivos en el mercado y traen credibilidad a su marca.

En este artículo, listamos los ochos pasos indispensables para lidiar de manera adecuada con las vulnerabilidades, no solo en términos de hardware y software, pero también en el comportamiento de los usuarios.

- Prepare los procesos

Para que la gestión de vulnerabilidades sea eficiente, es necesario tener procesos bien diseñados. En la fase de preparación, mapeye informaciones relevantes, como:

- tamaño de empresa;

- número de aplicaciones y dispositivos que componen la infraestructura de TI;

- locales en que los datos de clientes y colaboradores son almacenados;

- cuidados ya existentes (o no) en términos de seguridad de la información.

Esa primera etapa permitirá tener una visión más amplia del status actual y de tareas que necesitan ser ejecutadas a seguir.

- Defina responsabilidades

El segundo paso es determinar quién quedará responsable por la ejecución de tareas establecidas anteriormente. En ese aspecto, es importante analizar la necesidad de montar un equipo para cuidar de las vulnerabilidades o, en empresas menores, considerar la tercerización de algunos de servicios de TI.

- Mapeye los riesgos

Así que las responsabilidades fueron distribuidas, llega el momento de levantar todos los riesgos relacionados a cuestiones de software o hardware, especialmente cuando ellos son utilizados para mantener o tratar datos sigilosos. Es recomendable hacer un escaneo completo de la infraestructura a cada bimestre, pero los elementos más importantes necesitan ser revisados con una frecuencia mayor.

- Analice y priorize

Con el mapeamiento de riesgos en manos, busque establecer prioridades de acuerdo con las vulnerabilidades que necesitan ser contenidas con mayor urgencia. Ese análisis debe ser realizado con el apoyo de otras áreas, ya que ciertas amenazas pueden afectar varios departamentos. Es fundamental categorizarlas de acuerdo con el impacto que ellas generan al negocios como un todo.

- Tenga informaes

La causa raíz de muchos problemas en la gestión de vulnerabilidades está en la falta de información bien organizada. Por eso, es esencial producir informes gerenciales que ayuden a visualizar más fácilmente el andamiento y los resultados de acciones propuestas.

Todos los equipos afectados de alguna manera por las vulnerabilidades identificadas deben participar de la elaboración de informes y utilizarlos para desarrollar o corregir sus estrategias. Además de eso, todo lo que sea ejecutado tiene que ser debidamente registrado para que sea posible aprender con cada incidente y evitar fallas que ya sucedieron antes.

El análisis criterioso de informes también es una excelente manera de identificar puntos de mejora en los procesos actuales y optimizarlos a lo largo del tiempo.

- Trate las vulnerabilidades de manera estructurada

Algunas vulnerabilidades pueden resurgir de tiempos en tiempos, por eso, es importante establecer procesos específicos para lidiar con ellas lo más rápido posible. Eso hará con que la respuesta a esos incidentes quede más ágil y reducirá el impacto de ellos sobre las áreas afectadas.

- Tenga métricas de rendimiento

No hay como medir la eficiencia de gestión de vulnerabilidades sin mirar para los números. Las métricas de rendimiento son indispensables para justificar inversiones y están entre las principales prácticas.

El indicador más básico se refiere a la cantidad de vulnerabilidades registradas a lo largo de un determinado periodo. Pero es posible utilizar otros, como:

Tiempo de detección

Tiempo medio entre la publicación de una vulnerabilidad y su detección.

Tiempo de mitigación

Tiempo medio para la corrección de una vulnerabilidad.

Baseline o Golden Machine

Ese es un indicador para auxiliar en la identificación de equipos que presentan mayor riesgo. En este caso, utiliza-se una máquina como parámetro – que pasa a ser baseline o golden machine.

Ella debe pasar por un scan y tener todas las correcciones más recientes aplicadas. La cantidad de vulnerabilidades encontradas en ella servirá de base para un sistema de puntaje que permitirá comparaciones con las demás. De esa manera, es posible identificar los equipos a ser priorizados por el equipo técnico.

- Entrene su equipo

Buena parte de las vulnerabilidades sucede por fallas humanas. Por eso, es importante establecer programas de entrenamiento sobre los pilares de seguridad de la información y la gestión de vulnerabilidades.

Al orientar a los colaboradores sobre la mejor manera de utilizar equipos y softwares, el cuidado conjunto crea un firewall humano que facilita la identificación y la mitigación de amenazas.

Vale destacar que el trabajo de gestión de vulnerabilidades nunca termina. Trata de un ciclo de mejora contínua que debe involucrar la empresa toda, no sólo los profesionales de TI. Y para que esto sea cada vez más eficiente, contar con herramientas especializadas hace toda la diferencia.

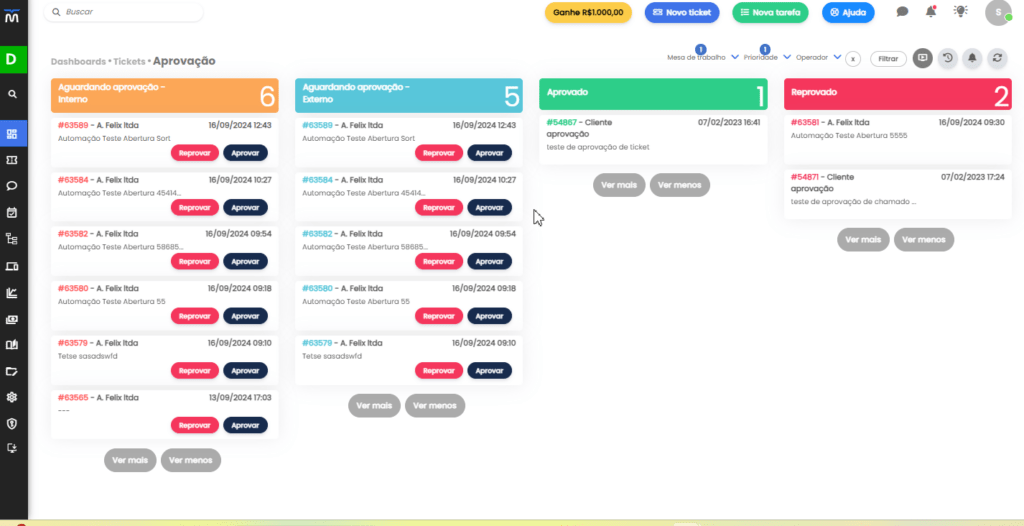

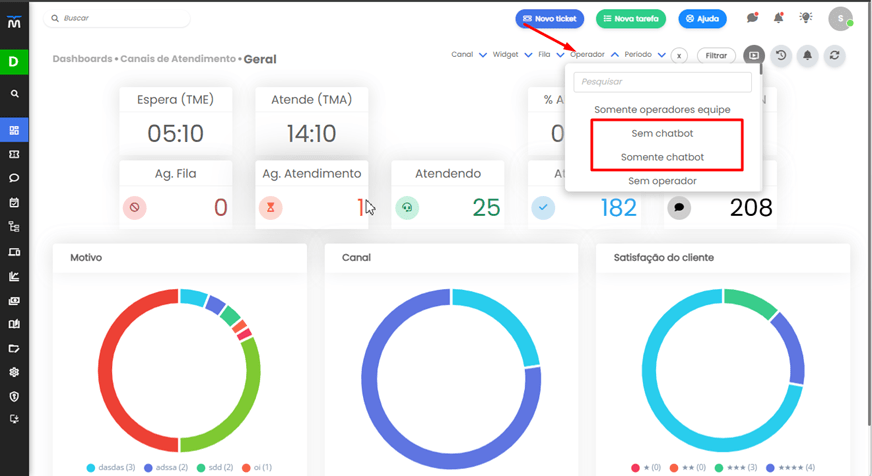

La plataforma Milvus, por ejemplo, permite organizar y controlar el parque de máquinas de sus clientes con una serie de recursos de inventario en una interfaz intuitiva. Además de eso, ella tiene todo que su empresa necesita para optimizar el helpdesk.

¿Quiere saber más? Conozca los recursos de gestión inteligente de Milvus para aumentarla productividad de su equipo de soporte técnico y tener una plataforma de atención omnicanal!